Table des matières

Configuration du serveur SSHD

Introduction

Ce tutoriel a pour objectif de vous aider à prendre en main le module de configuration de SSHD présent dans YaST… présent ? ah, oui, il faut l'ajouter… Pour ça, on va utiliser zypper ou… YaST ;) Avec zypper ça donne :

zypper in yast2-sshd

Avec YaST, cherchez yast2-sshd, installez… et redémarrez YaST, pour que la modification soit prise en compte. ;)

La présente documentation ne vise pas à vous apprendre tous les rouages de SSH. Je vais essayer de donner autant de détails que possible… mais si vous voulez connaître SSH, allez plutôt par ici. Après tout, on s'intéresse ici au démon, pas au client ;)

Utilisation du module

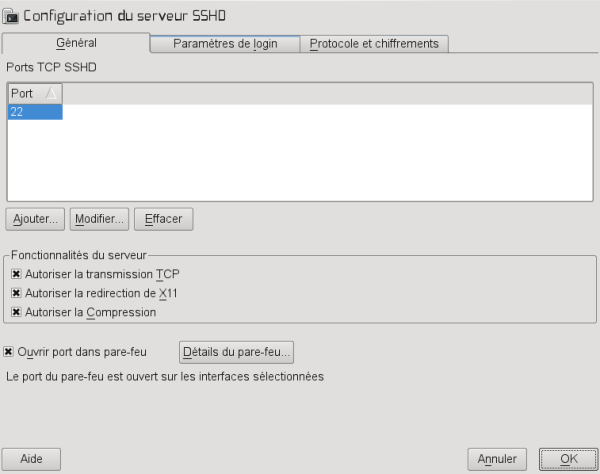

Dès le lancement du module, vous êtes face à cet écran :

Décrivons le contenu de l'onglet général… Il est possible de faire écouter le démon sur plusieurs ports. En particulier, il est possible de supprimer l'écoute sur le port 22, et de la repousser sur un port moins connu. Ainsi, les éventuels attaquants auront plus de mal à déterminer si ssh est là où non, et donc à cibler leurs attaques. Pour une utilisation en réseau local, cependant, cette manoeuvre n'est pas nécessaire ;) .

La transmission TCP va permettre de faire du forwarding avec SSH. La redirection de X11 va permettre de lancer des applications graphiques à distance, soit sur sa propre machine, soit sur la machine distante au prix de quelques manipulations sur xhost et la variable DISPLAY. Enfin, en autorisant la compression, on économise de la bande passante.

On peut dire à YaST d'ouvrir directement les ports dans le pare-feu, histoire d'éviter une manoeuvre supplémentaire. Il reste toutefois possible de fermer et d'ouvrir ce port directement par iptables, ou par le module de YaST dédié au pare-feu.

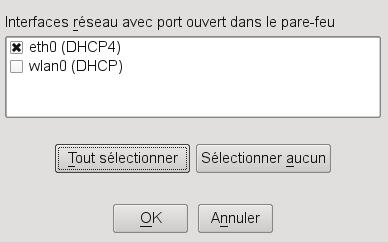

Notez que le pare-feu ne sera ouvert que pour les interfaces placées en zone externe. Dans mon cas, par exemple, le port n'est ouvert que sur eth0, wlan0 n'étant pas configurée :

Changeons d'onglet, continuons notre étude des possibilités du logiciel ;)

Paramètres de login

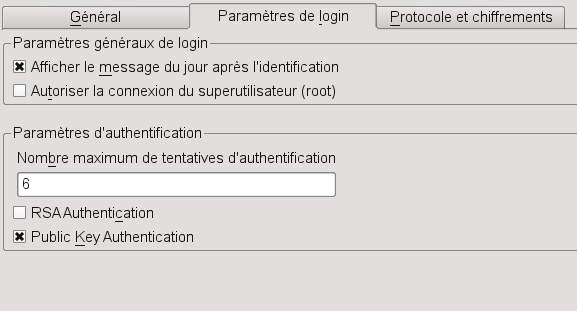

L'onglet présent l'interface suivante :

Le message du jour n'a pas une très grande importance en général. Par contre, il est intéressant de se poser la question du login de root : s'agit-il d'un faiblesse au niveau de la sécurité ? Je pense que oui, tout le monde ne sera peut être pas d'accord, mon raisonnement est le suivant.

Supposons qu'un attaquant s'intéresse à notre machine, il sait que ssh tourne, et il a miraculeusement un moyen de trouver rapidement les mots de passes de utilisateurs. Il connaîtra le compte root, présent sur toutes les machines… Il gagne du temps, donc, il n'a pas à deviner le nom de l'utilisateur. Et il a directement tous les droits sur la machine… Pas besoin de contourner en plus les protections du système.

Vous pouvez également, dans cet onglet, spécifier quelques paramètres sur l'authentification. J'utilise une authentification par clé publique, chacun est libre de son choix ;)

Protocole et chiffrement

Le dernier onglet permet de choisir les protocoles et méthodes de chiffrement supportées :

Le choix du protocole va déterminer la façon dont les clients pourront communiquer avec vous. Les machines modernes doivent toutes être capables de faire du SSH2… donc pour moi, pas besoin de SSH1. garder à l'esprit, cependant, que certaines machines ne vous laisseront pas le choix !

Enfin, vous pouvez spécifier les chiffrement supportés par votre démon. Vous remarquez qu'ils sont tous actifs par défaut. Vous pouvez tout à fait supprimer ceux qui vous semblent trop faible, afin d'imposer un certain niveau de sécurité à vos clients.

Amusez-vous !